Microsoft Security Intelligence Report: No Patch – No Fun

Microsoft Security Intelligence Report: No Patch – No Fun

Verbraucher und Unternehmen könnten sich besser schützen / Bedrohung durch Zero-Day-Angriffe liegt bei unter ein Prozent

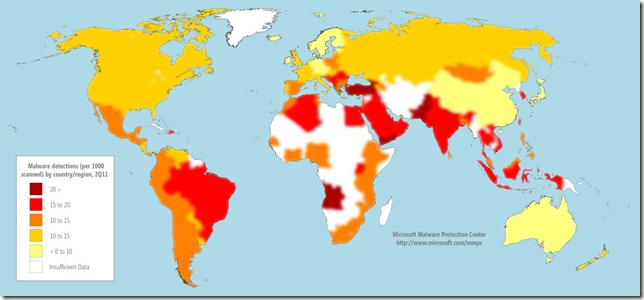

Redmond/Nürnberg/London, 11. Oktober 2011. Anlässlich der IT-Security Messe it-sa und der RSA Conference Europe 2011 legte Microsoft heute den Security Intelligence Report in der elften Ausgabe vor. Der Bericht vergleicht die Auswirkungen von Schadprogrammen, die Schwachstellen angreifen, für die noch keine Sicherheitsupdates verfügbar sind – sogenannte Zero-Day-Angriffe – mit anderen, bekannten Gefahren im Internet. Zudem zeigt der Bericht, wie Internetnutzer ihre Sicherheitsmaßnahmen optimieren und welche Schwerpunkte sie dabei setzen sollten. Erfreulich: In Deutschland ging die Infektionsrate im zweiten Quartal 2011 auf 3,2 CCM (Malware entdeckt pro 1000 Computer) zurück (weltweit: 9,8).

Anders, als viele Fachleute vermuten würden, zeigt der Security Intelligence Report (SIR v11), dass in der ersten Hälfte 2011 nur weniger als ein Prozent der Angriffe sogenannte Zero-Day-Sicherheitslücken ausnutzten. Das Ziel solcher Angriffe sind Schwachstellen in Software, für die Hersteller noch keine Sicherheitsupdates veröffentlicht haben. SIR v11 vergleicht das Gefahrenpotential durch Zero-Day-Sicherheitslücken mit anderen Verbreitungsmethoden der gefährlichsten und häufigsten Schadprogramme. Darüber hinaus werden Hilfen zur Risikoeindämmung angeboten: Zum Schutz vor Social Engineering, dem Missbrauch der AutoRun-Funktion und zur Vermeidung der schwachen Passwortsicherheit oder zur Behebung von Sicherheitslücken, für die bereits Sicherheitsupdates verfügbar sind.

„In der Vergangenheit wurde die Gefahr von Zero-Day-Sicherheitslücken oft überschätzt“, so Vinny Gullotto, General Manager am Microsoft Malware Protection Center bei der Microsoft Corporation. „Die Analyse der Daten aber zeigt Kunden, dass sie bereits Werkzeuge in Händen halten, um die überwiegende Mehrheit der Angriffe abzuwehren.“

Nach dem Bericht sind die gängigsten Verbreitungsmechanismen für kriminelle Angriffe:

Social Engineering

Die meisten Schadprogramme werden über sogenannte Social-Engineering-Methoden verbreitet (weltweit 45%). Phishing-Attacken auf soziale Netzwerke werden mit rund der Hälfte aller Phishing-Versuche im ersten Halbjahr 2011 in Verbindung gebracht; sie erreichten im April mit knapp 84 Prozent einen Höchststand. Das zeigen auch die deutschen Zahlen: Im zweiten Quartal 2011 betrug die Rate der durch Adware infizierten Computer 44,1 Prozent; im ersten Quartal 2011 lag die Rate sogar bei 51,8 Prozent.

Missbrauch der AutoRun-Funktion

Über ein Drittel der Schadprogramme gehen auf den Missbrauch der AutoRun-Funktion zurück. Diese Funktion startet Programme automatisch, sobald ein Medientyp in den Computer eingelegt wird (zum Beispiel eine CD oder ein USB-Stick). Zu Beginn des Jahres veröffentlichte Microsoft Updates für Windows XP und Vista, um die AutoRun-Funktion besser zu schützen und Dateien nicht automatisch beim Einlegen von Medien auszuführen. Im Vergleich zum Vorjahr konnte so die Anzahl der befallenen Systeme um knapp 60 Prozent bei XP und um 74 Prozent bei Vista reduziert werden. Bei Windows 7 ist dieser Schutz standardmäßig aktiviert.

Fehlende Sicherheitsupdates und schlechte Passwörter

Aus dem Bericht geht weiterhin hervor, dass rund 90 Prozent der Infektionen auf Sicherheitslücken zurückzuführen sind, für die seit über einem Jahr ein Sicherheitsupdate zur Verfügung steht. Obwohl die Passwort-Rate-Angriffe bei unter 2 Prozent liegen, weist der Trend nach oben. Neue Schadprogramme, die Passwörter raten, wie der Internetwurm Morto, profitieren von schwachen Passwörtern. Im Berichtszeitraum blieben schwache Kennwörter eine hartnäckige Quelle für Schadprogramme.

„Das Ausmaß der kontinuierlichen Verbreitung von Schadprogrammen über bekannte Sicherheitslücken, Social Engineering, aber auch ältere und unsichere Produkte ist besorgniserregend“, so Graham Titterington, Principal Analyst bei Ovum. „Extrem wichtig ist daher die Aufklärung – so, wie es Microsoft mit dem SIR betreibt. Software-Hersteller, Unternehmen und der einzelne Benutzer sollten sich permanent über grundlegende Sicherheitsmaßnahmen informieren, um sowohl Zero-Day-Sicherheitslücken als auch häufigere Bedrohungen im Internet abzuwehren.“

Internetnutzer sollten grundlegende Sicherheitsregeln beachten

Der Security Intelligent Report liefert Kunden präzise und aktuelle Informationen über die Bedrohungslandschaft zur entsprechenden Gewichtung von Schutzmaßnahmen und wirksamen Risikoabwehr. Verbraucher wenden sich meist an Software-Hersteller oder Unternehmen mit der Bitte um Unterstützung, aber IT-Abteilungen leiden oft unter Zeit-, Budget- und Personalengpässen bei der Planung und Durchführung ihrer Arbeit. Um Netzwerke und Systeme besser zu schützen, sollten Benutzer und Unternehmen einen mehrdimensionalen Ansatz anwenden, der grundlegende Sicherheitsmaßnahmen und -richtlinien umfasst:

– Entwicklung von Produkten und Services mit integrierter Sicherheit – Microsoft und andere Hersteller investieren in die eingebaute Sicherheit (Security-by-Design), die sich positiv auf den Schutz der Systeme auswirkt. So konnten die Sicherheitslücken im Vergleich mit den letzten 12 Monaten des vergangenen Jahres um rund 24 Prozent reduziert werden. Insgesamt sind sie seit 2006 rückläufig.

– Aufklärung von Kunden und Mitarbeitern – Software-Hersteller und Unternehmen sollten sich auf die Aufklärung von Kunden und Mitarbeitern konzentrieren und sie über die häufigsten Online-Bedrohungen informieren sowie darüber, wie sie Systeme und Netzwerke etwa durch die regelmäßige Installation von Sicherheitsupdates schützen.

– Upgrade auf die neusten Produkte und Services – der Umstieg auf aktuelle Produkte und Services erhöht den Schutz vor den häufigsten Online-Bedrohungen. So weisen beispielsweise Windows 7 und Windows Server 2008 R2 von allen Windows-Betriebssysteme die geringsten Infektionsraten auf.

– Nutzung von Cloud-Services – In einer Cloud-Computing-Umgebung betreiben Anbieter wie Microsoft diverse Sicherheitsprozesse und -verfahren schon aus Geschäftsinteresse. Dazu gehört die Installation von Sicherheitsupdates, um die Systeme sicherheitstechnisch permanent auf dem neuesten Stand zu halten. Unternehmen, die es als Herausforderung betrachten, ihre Netzwerke vor Cyberkriminellen zu schützen, sind mit Cloud-Services in der Lage, einen großen Teil ihres Sicherheitsmanagements abzugeben.

„Die Cloud unterstützt die Unternehmen dabei und stellt sicher, dass die Services, die sie nutzen, stets über die modernsten Sicherheitsmaßnahmen verfügen. Cloud-Anbieter wie Microsoft haben die entsprechenden Sicherheitsressourcen“, so Gullotto. „Mit dem Umstieg in die Cloud setzen Unternehmen Ressourcen frei und konzentrieren sich auf andere Sicherheitsbereiche oder auf andere Geschäftsbereiche.“

Über den Microsoft Security Intelligence Report Microsoft erstellt den Security Intelligence Report zweimal im Jahr und informiert damit über Veränderungen in der Sicherheitslandschaft. Zudem werden Benutzern Anleitungen zum Schutz ihrer Netzwerke zur Verfügung gestellt. Die vorliegende Ausgabe des Security Intelligence Report umfasst zwischen Januar und Juni 2011 generierte Daten und Analysen von mehr als 600 Millionen Systemen in über 100 Ländern weltweit. Im Rahmen seiner Corporate Technical Responsibility (CTR) ist sich Microsoft als technologieführendes Unternehmen seiner Verantwortung bewusst und will mit dem SIR zu mehr Transparenz beitragen, damit sich Verbraucher und Unternehmen besser vor Gefahren aus dem Internet schützen können. Ausführliche Informationen über den Microsoft Security Intelligence Report 11 (SIR v11) stehen zur Verfügung unter: http://www.microsoft.com/sir.

Hinweis für Fach-Journalisten auf der it-sa Auf der it-sa IT-Security Messe in Nürnberg findet am 11.10.2011 um 15:30 Uhr in Raum „Madrid“ eine Pressekonferenz zu diesem Thema mit Vinny Gullotto und Michael Kranawetter, Chief Security Advisor der Microsoft Deutschland GmbH statt. Sie sind herzlich eingeladen.

Viele Grüße Arnd Rößner